Qué es un handshake en relación con IKEv2

La seguridad de la conexión a internet es una preocupación creciente para muchos usuarios, tanto individuos como empresas. Las conexiones tradicionales, como la navegación web básica, a menudo transmiten datos sin cifrar, haciéndolos vulnerables al interceptamiento. Para contrarrestar esto, se han desarrollado protocolos de encriptación que aseguran que la información se transmita de forma confidencial y verificable. Dentro de este contexto, los protocolos de conexión, como IKEv2, juegan un papel crucial en la creación de un túnel seguro para la transferencia de datos.

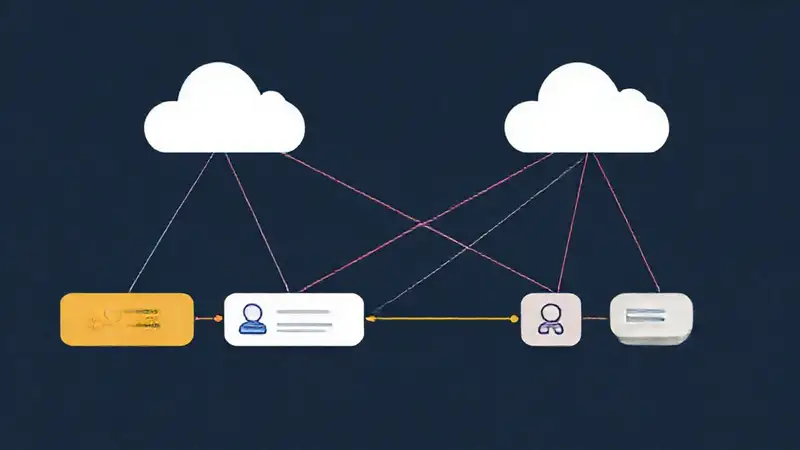

Entender el proceso de establecimiento de la conexión, especialmente el "handshake", es fundamental para comprender cómo funcionan estos protocolos. Un handshake es un proceso complejo, pero esencial, que permite a dos dispositivos (normalmente un cliente y un servidor) establecer una conexión segura y autenticarse mutuamente, antes de que se pueda transferir cualquier dato. La clave es que este proceso implica una serie de intercambios de mensajes, creando una clave de cifrado compartida, permitiendo así una comunicación segura posterior.

El Proceso de Negociación de Parámetros

La fase inicial de un handshake IKEv2, conocida como Negociación de Parámetros, es donde los dispositivos determinan cómo se van a establecer las futuras comunicaciones. Aquí, el cliente y el servidor se negocian sobre la suite de cifrado que utilizarán, el algoritmo de integridad y otras configuraciones importantes. Esta negociación es crucial para asegurar que se use un conjunto de cifrado robusto y compatible con ambos extremos.

El proceso comienza con el cliente enviando una propuesta de configuración, indicando las suites de cifrado que soporta y las preferencias. El servidor responde con sus propias propuestas, basándose en las capacidades del propio servidor. Este proceso se repite hasta que se llega a un acuerdo sobre las mejores opciones, asegurando una conexión robusta y segura. La negociación también considera factores como la entropía del sistema para garantizar la aleatoriedad de las claves.

Además, durante la negociación se definen las políticas de autorización, estableciendo las condiciones bajo las cuales se permite el acceso a la red. Estas políticas pueden incluir requisitos de autenticación, listas de control de acceso (ACLs) y otros criterios de seguridad, asegurando que solo los usuarios o dispositivos autorizados puedan conectarse. Esta etapa es crítica para la integridad de la red y la prevención de accesos no autorizados.

Autenticación del Cliente

Una vez que se han acordado los parámetros, el siguiente paso es la autenticación del cliente. El objetivo es verificar la identidad del cliente para evitar que usuarios no autorizados accedan a la red. Esto se logra mediante el uso de certificados digitales o contraseñas compartidas, dependiendo de la configuración del servidor.

El servidor enviará un certificado digital al cliente, que el cliente verificará contra una lista de certificados de confianza. Si la verificación es exitosa, el cliente puede crear una clave de sesión para el túnel seguro. Alternativamente, si se utiliza una contraseña compartida, el cliente deberá proporcionar la contraseña al servidor para ser autenticado. La verificación de este certificado es un componente vital para la seguridad del sistema.

El proceso de autenticación también puede incluir una fase de autenticación mutua (MPAA), donde tanto el cliente como el servidor se autentican entre sí. Esto añade una capa adicional de seguridad, asegurando que la comunicación sea entre el cliente y el servidor correctos y no entre un atacante y un servidor legítimo. Esta autenticación ampliada es especialmente útil en entornos donde la seguridad es una prioridad.

Establecimiento de la Clave Compartida

Tras la autenticación, se establece una clave compartida entre el cliente y el servidor. Esta clave se utiliza para cifrar y descifrar todos los datos que se intercambien a lo largo del túnel. El protocolo IKEv2 utiliza un protocolo de intercambio de claves como Diffie-Hellman para lograr esto de forma segura.

El protocolo Diffie-Hellman permite al cliente y al servidor generar una clave secreta compartida sin necesidad de transmitirla directamente a través de la red. Esto protege la clave contra el interceptamiento durante el establecimiento de la conexión. La clave generada se cifra utilizando un algoritmo de cifrado robusto, como AES, y se almacena para su uso futuro.

El proceso de generación de la clave es asíncrono, lo que significa que el cliente y el servidor pueden generar la clave simultáneamente sin necesidad de esperar a que el otro complete su parte. Esta característica mejora la eficiencia y la velocidad del establecimiento de la conexión, especialmente en redes con alta latencia. La robustez de esta clave compartida es esencial para la seguridad de la conexión.

Mantenimiento de la Conexión (IKEv2 SA)

Finalmente, el handshake genera una "Secure Association" (SA) IKEv2, que es el canal de comunicación seguro que se utiliza para la transferencia de datos. Esta SA permanece activa durante toda la sesión, asegurando que todos los datos intercambiados entre el cliente y el servidor estén protegidos.

La SA IKEv2 proporciona un mecanismo para la renegociación de la conexión, lo que permite actualizar la clave compartida si se considera necesario, por ejemplo, si se sospecha que la clave ha sido comprometida. Esto mejora la resiliencia del sistema contra ataques. La renegociación también permite adaptarse a los cambios en las condiciones de la red, como la degradación de la conexión.

El mantenimiento de la SA IKEv2 es un proceso continuo, garantizando que la conexión permanezca segura y funcionando correctamente durante todo el tiempo que se mantenga activa. Este proceso incluye la verificación periódica de la integridad de la clave y el ajuste de los parámetros de cifrado si es necesario, para mantener la seguridad y la eficiencia de la conexión.

Conclusión

El handshake IKEv2 es un proceso fundamental para establecer una conexión segura y confiable entre un cliente y un servidor. A través de una negociación de parámetros, autenticación y establecimiento de una clave compartida, se crea un túnel cifrado que protege los datos de cualquier interferencia.

Comprender los detalles de este proceso, desde la negociación inicial de parámetros hasta el mantenimiento continuo de la SA IKEv2, es esencial para cualquier persona que trabaje con seguridad de red. La elección de protocolos de conexión adecuados, como IKEv2, y la correcta configuración de sus parámetros, son pasos cruciales para garantizar la protección de la información en un mundo cada vez más vulnerable a las amenazas cibernéticas.

Deja una respuesta